Programul nuclear iranian a reprezentat in ultimele decenii un motiv de ingrijorare permanenta pentru tarile vestice, negocieri interminabile, controale ale expertilor, totul la limita iminenta a unui conflict armat. Demarat in anii ’ 50 cu sprijinul SUA , a avut ca intentie folosirea energiei atomice pentru scopuri pasnice. Se dorea initial constructia a peste 20 centrale electrice. Dupa revolutia din 1979 , a inceput aparent si ambitia militara de a dezvolta arme nucleare.

Paradoxal , primul atac asupra unui reactor nuclear in istorie a fost derulat chiar de Iran in primele zile ale razboiului cu Irakul -septembrie 1980 – in Operatiunea Scorch Sword cand avioane iraniene au bombardat instalatiiile din Osirak, fara prea mult succes, spre deosebire de Operatiunea Opera cand Israelul a distrus facilitatea in iunie 1981.

Odata cu aparitia suspiciunilor si a informatiilor despre programul de realizare a bombei nucleare de catre Iran, SUA a incercat prin diverse mijloace sa incetineasca sau sa opreasca fabricarea armelor atomice.

Una din incercari a fost Operatiunea Merlin, in care un fost cercetor sovietic a fost selectat de CIA si a vandut Iranului planuri gresite ale unei bombe rusesti in anul 2000. Se pare ca efectul a fost invers , rusul spunand in final unde erau greselile strecurate in planuri.

Incepand cu 2010 , in Iran au fost asasinati mai multi savanti ce lucrau la programul bombei nucleare in atentate executate de o factiune de dizidenti selectati si antrenati de Mossad.

Un alt tip de atac asupra instalatiilor iraniene, in afara celor enumerate mai sus a fost :

RAZBOIUL CIBERNETIC

Războiul cibernetic implică acțiuni ale unui stat sau organizații internaționale de a ataca și deteriora calculatoarele altei țări sau rețele de informații prin intermediul virușilor de computer sau atacuri de tip denial-of-service (DoS) pentru scoatere acestora din uz.

OPERATIUNEA OLYMPIC GAMES

Programatorii de la Agenția Națională de Securitate și armata israeliană au creat o serie de virusi pentru a ataca computerele care controlează centrul de îmbogățire nucleară a Iranului la Natanz. Atacurile au fost repetate in mai mulți ani, și de fiecare dată programele au fost imbunatatite , pentru a le face dificil de detectat. Una dintre variante a scăpat din Natanz și a devenit publica.

Un articol din New York Times aparut in iunie 2012 a prezentat in detaliu actiunile de atac cibernetic

2006 – odata cu reinceperea programului de imbogatire a uraniului in uzina de la Natanz, US incepe planificarea unor actiuni de atac cibernetic

2007 – se realizeaza in laboratoare o replica a instalatiilor iraniene si incepe colaborarea cu Israelul pentru dezvoltarea unui virus

2008 – in uzina incep sa se defecteze centrifugele , simuland defectiuni aleatoare pentrua a deruta specialistii iranieni

2009 – noua administratie Obama preia de la G. Bush programul si decide sa il continue. Obama il revizuieste si cere informari periodice a evolutiei planului de atac.

2010 – primavara – US impreuna cu unitatea israeliana 8200 ataca cibernetic cu o varianta noua de virus o zona de 1000 centrifuge folosite la imbogatirea uraniului

2010 – vara – virusul creat apare pe Internet replicandu-se masiv. In cateva saptamani apar in presa informatii despre virus care este denumit Suxtnet . Obama decide continuarea atacului si in final circa 1000 centrifuge eprezentand 20% din total – sunt scoase din uz

2010-2011 – US estimeaza ca programul iranian a fost intarziat cu circa un an si jumatate

2011-2012 USA si Israelul, continuand atacurile, cauta noi tinte pentru a incetini programul nuclear iranian.

Specialistii in securitate cibernetica au gasit alte malware-ului care au fost legate de Stuxnet : Flame,Duqu, Gauss, MiniFlame.

Stuxnet este singurul care face de fapt daune fizice. Controlează transmisia în interiorul instalației de îmbogățire nucleară de la Natanz, aruncand în aer centrifugele. Toți ceilalți virusi sunt ca sprijin de malware: ei adună aduna informații, care pot fi apoi folosite pentru a lansa apoi noi atacuri, cum ar fi cu Stuxnet.

Operatiunea Nitro Zeus

În primii ani ai administrației Obama, Statele Unite au dezvoltat un plan elaborat pentru un atac cibernetic asupra Iranului, în cazul în care efortul diplomatic de a limita programul său nuclear nu ar fi reușit și s- ar fi ajuns la un conflict militar.

Planul, cu numele de cod Nitro Zeus, a fost conceput pentru a dezactiva apărare aeriană, sistemele de comunicații și părți esențiale ale sistemului energetic din Iran și a fost amânat, cel puțin pentru viitorul apropiat, după acordul nuclear incheiat între Iran și șase alte națiuni. Practic prin acest atac, infrastructura Iranului ar fi fost scoasa din functiune.

Nitro Zeus a făcut parte dintr-un efort de a asigura președintelui Obama alternative, la un război pe scară largă. Planificarea pentru Nitro Zeus a implicat mii de specialisti in programare si informatii, inclusiv plasarea implanturilor electronice în rețele de calculatoare iraniene pentru a „pregăti câmpul de luptă”, în limbajul Pentagonului.

Aceasta operatiune avea ca scop si impiedicarea Israelului de a bombarda instalatiile iraniene si declansarea unui conflict regional.

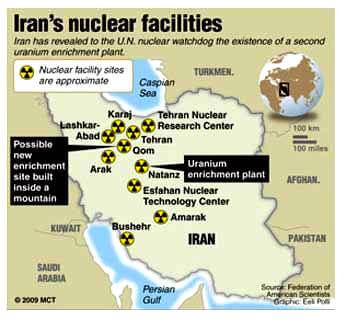

In timp ce Pentagonul facea aceste pregătiri, agențiile de informații americane au dezvoltat un cyberplan separat, mult mai concentrat pentru a dezactiva site-ul de îmbogățire nucleară Fordo, construit adânc în interiorul unui munte lângă orașul Qum.

Atacul ar fi fost o operațiune sub acoperire, pe care președintele o poate autoriza chiar și în absența unui conflict direct.

Fordo a fost mult timp considerat una dintre cele mai dificile ținte din Iran, îngropat prea adânc chiar pentru cele mai puternice arme anti buncar din arsenalul american.

In conformitate cu termenii acordului nuclear cu Iranul, două treimi din centrifugele din interiorul Fordo au fost eliminate în ultimele luni, împreună cu toate materialele nucleare. In facilitate este interzisa orice lucrare legata de domeniul nuclear și este convertita la alte utilizări, cel puțin pentru următorii 15 ani.

Dezvoltarea celor două programe secrete sugerează modul în care administrația Obama a fost preocupata de faptul că negocierile cu Iranul ar putea eșua.

În acest fel, războiul cibernetic a devenit un element standard al arsenalului pentru ceea ce se numesc acum conflictele „hibrid”.

Existența Nitro Zeus a fost dezvaluita in mod spectaculos si inedit prin documentarul „Zero Days”, prezentat pentru prima dată in februarie 2016 la Festivalul de Film de la Berlin. Regizat de Alex Gibney, care este cunoscut pentru alte documentare, inclusiv premiat cu Oscar „Taxi on the Dark Side” cu privire la utilizarea torturii de către anchetatorii americani, și „We steal secrets: WikiLeaks story”. Este considerat cel mai bun documentarist in prezent.

„Zero days” descrie conflictul între Iran și Occident, atacul cibernetic privind uzina de îmbogățire a uraniului de la Natanz si dezbaterile din interiorul Pentagonului asupra faptului dacă Statele Unite au o doctrină viabilă pentru utilizarea unei noi forme de armament ale căror efecte finale sunt doar vag înțelese.

Dl. Gibney și echipa lui de investigație, condusă de Javier Botero, au intervievat foști si actuali participanți în programul Iran, care au dezvăluit detalii cu privire la efortul de a insera in rețelele de calculatoare ale Iranului „implanturi”, care ar putea fi folosite pentru a monitoriza activitățile țării și, dacă este comandat de dl Obama, să atace infrastructura. (În conformitate cu normele prevăzute în directivele prezidențiale, unele făcute publice în urmă cu trei ani de Edward J. Snowden, doar președintele poate autoriza un atac cibernetic ofensiv, la fel ca și utilizarea armelor nucleare.)

Sunt multi critici care comenteaza despre modul cum astfel de subiecte „delicate” au ajuns publice.

In mod cert SUA si-a aratat o parte din capabilitatile sale in razboiul cibernetic.

E posibil ca aceste capabilitati de distrugere a infrastructurii sa fi fost folosite in negocierile de succes cu Iranul ? Nu cred ca putem evalua, eventual putem ghici.

Cert este ca asistam la o evolutie asemanatoare inceputurilor folosirii armamentului nuclear ca arma de intimidare si dominatie.

Poate in acest nou domeniu militar sa avem si noi un cuvant de spus !!

P.S. Folositi alti anti-virusi decat iranienii!

Surse:

Wikipedia

http://www.nytimes.com/interactive/2012/06/01/world/middleeast/how-a-secret-cyberwar-program-worked.html?_r=0

http://www.americanrhetoric.com/speeches/mikkohypponenwired2012.htm