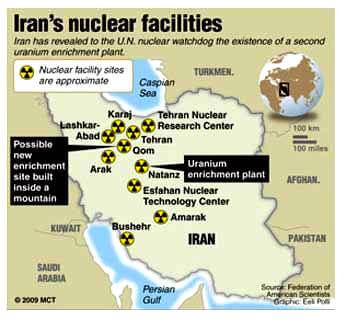

Programul nuclear iranian a reprezentat in ultimele decenii un motiv de ingrijorare permanenta pentru tarile vestice, negocieri interminabile, controale ale expertilor, totul la limita iminenta a unui conflict armat. Demarat in anii ’ 50 cu sprijinul SUA , a avut ca intentie folosirea energiei atomice pentru scopuri pasnice. Se dorea initial constructia a peste 20 centrale electrice. Dupa revolutia din 1979 , a inceput aparent si ambitia militara de a dezvolta arme nucleare.

Paradoxal , primul atac asupra unui reactor nuclear in istorie a fost derulat chiar de Iran in primele zile ale razboiului cu Irakul -septembrie 1980 – in Operatiunea Scorch Sword cand avioane iraniene au bombardat instalatiiile din Osirak, fara prea mult succes, spre deosebire de Operatiunea Opera cand Israelul a distrus facilitatea in iunie 1981.

Odata cu aparitia suspiciunilor si a informatiilor despre programul de realizare a bombei nucleare de catre Iran, SUA a incercat prin diverse mijloace sa incetineasca sau sa opreasca fabricarea armelor atomice.

Una din incercari a fost Operatiunea Merlin, in care un fost cercetor sovietic a fost selectat de CIA si a vandut Iranului planuri gresite ale unei bombe rusesti in anul 2000. Se pare ca efectul a fost invers , rusul spunand in final unde erau greselile strecurate in planuri.

Incepand cu 2010 , in Iran au fost asasinati mai multi savanti ce lucrau la programul bombei nucleare in atentate executate de o factiune de dizidenti selectati si antrenati de Mossad.

Un alt tip de atac asupra instalatiilor iraniene, in afara celor enumerate mai sus a fost :

RAZBOIUL CIBERNETIC

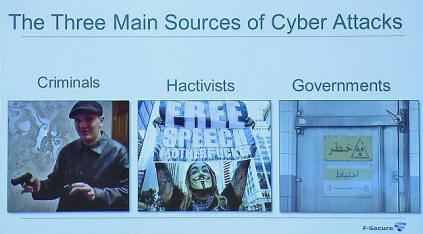

Războiul cibernetic implică acțiuni ale unui stat sau organizații internaționale de a ataca și deteriora calculatoarele altei țări sau rețele de informații prin intermediul virușilor de computer sau atacuri de tip denial-of-service (DoS) pentru scoatere acestora din uz.

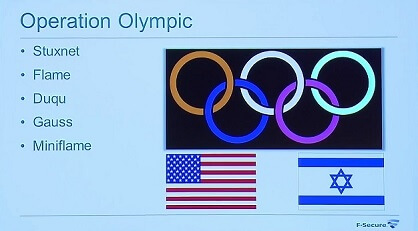

OPERATIUNEA OLYMPIC GAMES

Programatorii de la Agenția Națională de Securitate și armata israeliană au creat o serie de virusi pentru a ataca computerele care controlează centrul de îmbogățire nucleară a Iranului la Natanz. Atacurile au fost repetate in mai mulți ani, și de fiecare dată programele au fost imbunatatite , pentru a le face dificil de detectat. Una dintre variante a scăpat din Natanz și a devenit publica.

Un articol din New York Times aparut in iunie 2012 a prezentat in detaliu actiunile de atac cibernetic

2006 – odata cu reinceperea programului de imbogatire a uraniului in uzina de la Natanz, US incepe planificarea unor actiuni de atac cibernetic

2007 – se realizeaza in laboratoare o replica a instalatiilor iraniene si incepe colaborarea cu Israelul pentru dezvoltarea unui virus

2008 – in uzina incep sa se defecteze centrifugele , simuland defectiuni aleatoare pentrua a deruta specialistii iranieni

2009 – noua administratie Obama preia de la G. Bush programul si decide sa il continue. Obama il revizuieste si cere informari periodice a evolutiei planului de atac.

2010 – primavara – US impreuna cu unitatea israeliana 8200 ataca cibernetic cu o varianta noua de virus o zona de 1000 centrifuge folosite la imbogatirea uraniului

2010 – vara – virusul creat apare pe Internet replicandu-se masiv. In cateva saptamani apar in presa informatii despre virus care este denumit Suxtnet . Obama decide continuarea atacului si in final circa 1000 centrifuge eprezentand 20% din total – sunt scoase din uz

2010-2011 – US estimeaza ca programul iranian a fost intarziat cu circa un an si jumatate

2011-2012 USA si Israelul, continuand atacurile, cauta noi tinte pentru a incetini programul nuclear iranian.

Specialistii in securitate cibernetica au gasit alte malware-ului care au fost legate de Stuxnet : Flame,Duqu, Gauss, MiniFlame.

Stuxnet este singurul care face de fapt daune fizice. Controlează transmisia în interiorul instalației de îmbogățire nucleară de la Natanz, aruncand în aer centrifugele. Toți ceilalți virusi sunt ca sprijin de malware: ei adună aduna informații, care pot fi apoi folosite pentru a lansa apoi noi atacuri, cum ar fi cu Stuxnet.

Operatiunea Nitro Zeus

În primii ani ai administrației Obama, Statele Unite au dezvoltat un plan elaborat pentru un atac cibernetic asupra Iranului, în cazul în care efortul diplomatic de a limita programul său nuclear nu ar fi reușit și s- ar fi ajuns la un conflict militar.

Planul, cu numele de cod Nitro Zeus, a fost conceput pentru a dezactiva apărare aeriană, sistemele de comunicații și părți esențiale ale sistemului energetic din Iran și a fost amânat, cel puțin pentru viitorul apropiat, după acordul nuclear incheiat între Iran și șase alte națiuni. Practic prin acest atac, infrastructura Iranului ar fi fost scoasa din functiune.

Nitro Zeus a făcut parte dintr-un efort de a asigura președintelui Obama alternative, la un război pe scară largă. Planificarea pentru Nitro Zeus a implicat mii de specialisti in programare si informatii, inclusiv plasarea implanturilor electronice în rețele de calculatoare iraniene pentru a „pregăti câmpul de luptă”, în limbajul Pentagonului.

Aceasta operatiune avea ca scop si impiedicarea Israelului de a bombarda instalatiile iraniene si declansarea unui conflict regional.

In timp ce Pentagonul facea aceste pregătiri, agențiile de informații americane au dezvoltat un cyberplan separat, mult mai concentrat pentru a dezactiva site-ul de îmbogățire nucleară Fordo, construit adânc în interiorul unui munte lângă orașul Qum.

Atacul ar fi fost o operațiune sub acoperire, pe care președintele o poate autoriza chiar și în absența unui conflict direct.

Fordo a fost mult timp considerat una dintre cele mai dificile ținte din Iran, îngropat prea adânc chiar pentru cele mai puternice arme anti buncar din arsenalul american.

In conformitate cu termenii acordului nuclear cu Iranul, două treimi din centrifugele din interiorul Fordo au fost eliminate în ultimele luni, împreună cu toate materialele nucleare. In facilitate este interzisa orice lucrare legata de domeniul nuclear și este convertita la alte utilizări, cel puțin pentru următorii 15 ani.

Dezvoltarea celor două programe secrete sugerează modul în care administrația Obama a fost preocupata de faptul că negocierile cu Iranul ar putea eșua.

În acest fel, războiul cibernetic a devenit un element standard al arsenalului pentru ceea ce se numesc acum conflictele „hibrid”.

Existența Nitro Zeus a fost dezvaluita in mod spectaculos si inedit prin documentarul „Zero Days”, prezentat pentru prima dată in februarie 2016 la Festivalul de Film de la Berlin. Regizat de Alex Gibney, care este cunoscut pentru alte documentare, inclusiv premiat cu Oscar „Taxi on the Dark Side” cu privire la utilizarea torturii de către anchetatorii americani, și „We steal secrets: WikiLeaks story”. Este considerat cel mai bun documentarist in prezent.

„Zero days” descrie conflictul între Iran și Occident, atacul cibernetic privind uzina de îmbogățire a uraniului de la Natanz si dezbaterile din interiorul Pentagonului asupra faptului dacă Statele Unite au o doctrină viabilă pentru utilizarea unei noi forme de armament ale căror efecte finale sunt doar vag înțelese.

Dl. Gibney și echipa lui de investigație, condusă de Javier Botero, au intervievat foști si actuali participanți în programul Iran, care au dezvăluit detalii cu privire la efortul de a insera in rețelele de calculatoare ale Iranului „implanturi”, care ar putea fi folosite pentru a monitoriza activitățile țării și, dacă este comandat de dl Obama, să atace infrastructura. (În conformitate cu normele prevăzute în directivele prezidențiale, unele făcute publice în urmă cu trei ani de Edward J. Snowden, doar președintele poate autoriza un atac cibernetic ofensiv, la fel ca și utilizarea armelor nucleare.)

Sunt multi critici care comenteaza despre modul cum astfel de subiecte „delicate” au ajuns publice.

In mod cert SUA si-a aratat o parte din capabilitatile sale in razboiul cibernetic.

E posibil ca aceste capabilitati de distrugere a infrastructurii sa fi fost folosite in negocierile de succes cu Iranul ? Nu cred ca putem evalua, eventual putem ghici.

Cert este ca asistam la o evolutie asemanatoare inceputurilor folosirii armamentului nuclear ca arma de intimidare si dominatie.

Poate in acest nou domeniu militar sa avem si noi un cuvant de spus !!

P.S. Folositi alti anti-virusi decat iranienii!

Surse:

Wikipedia

http://www.nytimes.com/interactive/2012/06/01/world/middleeast/how-a-secret-cyberwar-program-worked.html?_r=0

http://www.americanrhetoric.com/speeches/mikkohypponenwired2012.htm

Personal am unele retineri ….

Adica daca io personal aws fi ceva decident intr-o afacere precum imbogatirea uraniului …. as avea grija ca nici un claculator folosit in acest scop sa nu fie legat la internet! NICI UNUL!

IAr cele legate la internet – la distanta .. ca nu se stie!

Daca se poate chiar o retea de date separata aflata sub strictul meu control (adica numa calcultaorele aprobate de mine si nici o facilttade de internet in preajma lor) Retea care ar fi mai bine sa fie cu gfibra optica si calcultairele, imprimantele samd sa fie bagate in camere „blindate” adica cam cutsu faraday …

Sa zic asa in cestiile astea risti sa nu fii suficent de paranoic

Mai sunt si alte metode, mai clasice sa spunem, prin care care unu” rau poate ajunge la PCul din fabrica de imbogatire a uraniului persana.

Da mai reduse …

Ca controlezi accesul .

Ca poti avea niste gagii inarmati si care asa sa nu se plictiseasca au langa ei niste castlesoi dragalasi care (catelusii) au si proteze dentare de otel (se mai practica).

In fine ca o masura extrema (da extrema) poti avea si o latura patrulata de .. lei. Nu de la BNR ci din aia cu gheare (era o firma prin Anglia care asigira pza de noapte cu lei. Toti aveau mare grija ca la ora 21 sa nu mai fie in incinta . Inclusiv dnii banditi)

A da. Iranienii au un catelus local dragalas – mastifu persan v poza :

https://upload.wikimedia.org/wikipedia/commons/9/94/Sarabi_hight.jpg

Dragalas cutzu cutzu nu? Chiar si catzelele ating 80 de kile

Ghita, poti livra un virus in 1001 de moduri. Nu trebuie sa intri acolo fizic.

in afara de stick`ul USB pe care il gasesti, pe strada, in drum catre servici.. tu faci update`uri de sistem/

ca uite ce spunea pe unul din link`urile postate de mine mai sus:

But the most worrisome thing about Flame was how it got onto machines in the first place: via an update to the Windows 7 operating system. A user would think she was simply downloading a legitimate patch from Microsoft, only to install Flame instead. “Flame spreading through Windows updates is more significant than Flame itself,” says Schouwenberg, who estimates that there are perhaps only 10 programmers in the world capable of engineering such behavior. “It’s a technical feat that’s nothing short of amazing, because it broke world-class encryption,” says F-Secure’s Hypponen. “You need a supercomputer and loads of scientists to do this.”

If the U.S. government was indeed behind the worm, this circumvention of Microsoft’s encryption could create some tension between the company and its largest customer, the Feds. “I’m guessing Microsoft had a phone call between Bill Gates, Steve Ballmer, and Barack Obama,” says Hypponen. “I would have liked to listen to that call.”

Sticul pe care il foloseti tu acasa.

Ca altfel, daca este nevoie daai semnatura ca iti dau eu stick si poa predai strickul cu semnatura .In aceiasi zi!

Daca e nevoie te pun sa te dezbraci si numai dupa ce te imbraci cu ahinele de lucur intri un sala …

Nu este viorba ca cestia este cam pranopica totu este ca in cestiile astea risti sa nu fii suficent de paranoic.. ti-ma zis custi faraday? Nu stiu caca este adevarat dar amerlosii se lauda ca pot de ladistnata sa afle ce scrii la p masina de scris electrica, consola samd . Citind curentii. Deci subsol, placi de metal samd.

Sticuri controlate.

Sau mai bine discuri optice. Care dupa predare :

1) sunt stocate daca s-a adus material (aprobat) pe ele. Stocate ca sa putem verifica!

2) sunt distruse dupa ce au fost citite – daca au fots foloste sa scoti material . Dar in gnl NU SE SCOATE

Negliojenta se pedepseste. Nerespectarea cu vinavatie .. naspa

Ghita, toate masurile de securitate de care vorbesti fac oamenii sa lucreze mai greu, sa le fie mai greu sa isi faca treaba.

Acum gindeste-te asa: Iranul era sub sanctiuni, deci nu putea cumpara unitati optice, stick-uri si cite si mai cite altele nelimitat in scopuri interne. Apoi, iranienii sint si ei arabi (stiu stiu nu sint, dar sint inchinatori la aceeasi carte deci ii pot baga in aceeasi oala cu restul) iar relatiile de munca nu sint ca cele de la noi. S-a mai vorbit de aspectul asta. Deci dintr-o data devine foarte usor sa ii troienezi cuiva un dispozitiv de stocare.

Cititul la distanta a ceea ce se afla pe monitor este peanuts, alaturi de troienirea BIOS, a cipurilor, a driverelor. Orice poate da acces la sistemul tau este suspect de a fi troienit.

In plus, asa cum spunea Livache, troienii pot fi livrati prin updates (chiar si offline transportate de inginerii de la firma care a vindut sistemele) sau cu sistemul original, in firmware-ul unei centrifuge, de exemplu. In conditiile in care NSA au avut grija de SSL, cheile pregenrate de SSH, controlul camerei si microfonului de la laptopuri sa se faca software nu inteleg de ce te cramponezi atit de securitatea fizica.

Nu mai stiu unde am vazut ce cerinte (EM) trebuie sa respecte facilitatile US care au de-a face cu informatii secrete. Din ce imi amintesc: toata cladirea este o cusca faraday (inclusiv ferestrele au protectie), calculatoarele sa fie instalate doar in incaperi autorizate (de preferat fara ferestre), niciodata cu fata spre fereastra.

Mda .. nu putea cumpara…

Insa iranienii puteau cumpra da? Si un ciumpalac nu outea cumpara din Turcia 3 unitati optice si 5 stickuri de la hipermarket sau asa ceva … Si nu e singurul … daca pricepi.

Si ia zi cum imi troienisti Biosul cand tu habar nu ai cand cumpar ?! Sau nu ai auzit ca poti cumpra separat placi de baza, memorii samd ? Si care nu este necesar sa le cumperi cu antet „ministerul apararii si a bombei atomice” …..

In fine in condutiile in care am calculataore seprate sau retea seaprata de orice afurist de internet zi-mi si mie cum iti „raporteaza” virusii spioni?!

Ca lucreaza nitel mai greu ?! Dragule nu ii pun sa lucreze jocuri de calculatr samd . Ntz . Sa imi faca o bombA cestie ce inseamna ca am deja oameni care accepat un „bivle” de securitate ridicat

Updatare .. am facut rost de un soft potrivit cerintelor mele. Lucrez in mediu „inchis” . Ce sa updatez? Npi culori ? Nu e nevoie! Un nou antivirus?! ESTE STERIL! Nu updatez NIMIC!

Pricepe – daca as demara un astfel de proiect as avea grija sa fie „inchis ermetic”. Nu exista laptop , nu exista microfon , nu exista jocuri pe calculator dar poa exista avetismentu : stii cica ptr divulgare e puscaire de 7 ani. Oficial. Neoficila mori dupa 2 sptamani de puscarie asa ca daca ai ocazia sa sari pe ferastra de la etjul XII nu rata!

A .. Updatare .. pricepe ca unoeri nu este nevoie.. Hai asa un exemplu – daca imi tin stocul de …. bauturi si cheltuieli ptr mine personal .. pot utilzia acel;asi calcultair ca acum 30 de ani – IBM 80286 cu acelasi display alb -negru Nu este necesar sa bag si internetu in beci. Am si ala dar in casa .. nu in beci!

Cam asa este si cu o serie intreaga de activitati tehnice. Nu sunt necesare updatari.. Si nci centrifugele alea de firmware. In definitiv tehnica a aparut spre finele anilor 70 ..

Siemens a furnizat americanilor si israelienilor informatii detaliate relativ la echipamentele folosite de iranieni.

S-au retras dupa 1979 cans calculatoarele erau f primitive. In acest razboi e vorba de Wimdows.

ma faci sa rad …

un calculatir de proces din 1979 este excelent si astzi .. poentru a superviza acelsai proces ..

Iranul a intrat in posesia unor componente Siemens mult dupa ’90 (pentru instalatiile de centrifugare). Nu mai tin minte circumstantele. Colaborarea intrerupta in ’79 era strict pentru construirea reactoarelor de la Bushehr.

Poti sa le iei si separat? Ca eu pina acum am intrat in magazin si am cumparat cutia cu totu’. Tot citesc pe forumuri despre procesoare si memorii, dar eu credeam ca sint lipite si nu se pot schimba. Pfuai! Ma duc la baiatu’ de la 3 si ii rup mufa pentru ca m-a pacalit. Multumesc, Ghita, ca m-ai luminat.

Stii sistemele alea folosite de NSA pentru a mirosi traficu’? Daca eu pun unu din ala la tine, in cutia din bloc, puteam/pot sa ma uit sa vad pe ce site-uri te dai si – eventual – ce comanzi. Apoi la curier iau placa de baza sau ce altceva ai tu acolo si ii fac un upgrade, cu facilitati de care nici nu ai habar.

Gindeste-te asa: cea mai slaba veriga din lantul care asigura securitatea este omul. E suficient sa exploatezi procedurile si oamenii si daca adaugi si un strop de tehnologie ajungi departe.

Si daca tot spui ca nu se poate, explica si mie cum de stuxnet:

– a intrat la centrifugi

– a scapat in salbaticie

Ascult.

Eu nu am zis ca nu se poate ci ca am unele retineri.. sa cred chiar tot.

Daca tu imi poti furniza dovezi ca persanii nu sunt paranoici (ca istoria lor este lipsita de tradari, comploturi, otraviri) o sa crez ca li s=-a dat stuxnet pe net.

Pana atunci imi aduc aminte de cum facea Sadam bombA din uraniu pe care nu il avea dar sigur sigur ca in 6 luni o avea!

Ca a scapat in natura? Pai normal asta este cam inveitabil daca lasi poarta deschisa. Adica daca este in net

Doi .. si ce dracu ar avea NSA cu mine?

Insa daca ar avea ceva cu mine .. dinati calculatoru caere ar conta ar fi bine pus (ecranat). Nu ar fi legat de net. Apoi care curier? Aucm aici imi poate sparge usa .. da ce folos? Insa daca as fi intr-o anume pozitie … poate domnu curier ar avea o intalnire interesanta cu un molos.. daca ar trece de paza.

In rest mersi stiuca omu e „fragil” insa sigur ca netul te face si mai vulnerabil. Asa ca la o adica nu il folosesti! Si inca ceva .. eu sunt din lata generatie. Daca e cazul stiu sa imi tin gura

Ghita, Ghita, nu te lasi. Adica tu esti din alta generatie si stii sa iti tii gura dar eu (si altii ca mine), din alta generatie (si interlocutor al tau intimplator)… ai dubii. Dar poate sint eu prea sensibil.

Ghita, poti fi oricit de paranoic, tot scapa ceva. Aia de la CIA/NSA erau paranoici si le-a scapat Snowden. Frantujii erau paranoici si le-a scapat Miraju. NATO era paranoic si i-a scapat Caraman de povara documentelor si informatiilor. Arta e de a combina toate mijloacele pentru atingerea scopului. Munca umana si tehnologia. Ca nu legi un calculator care vrei sa fie sigur la ‘satul global’ toata lumea stie. Dar cei care pot buli acel calculator fara a avea acces direct la el inseamna ca sint profesionisti. Vezi ce s-a intimplat cu arabii (stiu stiu nu sint arabi), centrifugele lor si cine le-a dat-o.

Pe tine ca subiect de studiu al NSA te-am ales intimplator. Toata lumea e subiect de studiu al NSA (atita vreme cit nu e cetatean cu acte ‘murican)… daca tot exista tehnologia.

Oamenii cara in buzunar stickuri si era facut sa se activeze cind vedea un sistem de control industrial. In plus un virus poate fi bagat in BIOS inainte de livrarea computerului. Succes la a il gasi.

pff.. povestea asta e atit de veche și e prezentata romantata aici 🙁

e vorba de trebi petrecute în 2003-2010..

just google after:

http://www.cmpod.net/stuxnet-the-malware-that-struck-the-iranian-nuclear-program-pt-1/

http://spectrum.ieee.org/telecom/security/the-real-story-of-stuxnet

https://en.m.wikipedia.org/wiki/Stuxnet

Autorul n-a suflat o vorba despre implicarea Siemens in povestea aceasta: cooperare pentru sabotarea instalatiilor nucleare iraniene.

Deasemenea, nu este de neglijat replica iraniana: va aduceti aminte de episodul in care iranienii au preluat controlul acelei drone americane si au adus-o in stare buna intr-o baza a lor? Se spune ca ar fi avut atunci sprjin rusesc sau chinezesc. Orium, daca au facut-o singuri, asta inseamna ca nu sunt deloc varza.

Iranienii spun multe povesti. Nu e sigur cà drona americanà care zbura asupra Afganistanului a fost piratatà. Dacà sunt probleme de comunicatie, dronele sunt programate sà se întoarca la locul decolàrii. Dar poate a fost o problemà mai complicatà care a fàcut drona sà continue zborul spre Iran si sà planeze pânà la aterizare violentà dupà epuizarea combustibilulu. Presupuneri !

Ce am citit eu in legatura cu episodul respectiv este ca iranienii au dezactivat in aer inclusiv sistemul de autodistrugere al dronei. Daca americanii ar fi avut inca un oarece control asupra dronei, ce i-a impiedicat sa o distruga?

Ma rog, luati toate acestea drept punct de vedere al unui necunoscator in domeniu. Avem doar simple afirmatii pe care sa le comentam. Documente oficiale nu sunt. Este doar declaratia lui Obama si cererea adresata Iranului ca sa-i fie returnat aparatul.

Drona a ajuns incontestabil pe mâna iranienilor. E singurul lucru sigur. Cum a ajuns, sunt numai declaratii de la unii si de la altii. Muritorii de rând n-au cum sà stie ce a fost.

Vorbele spun ca ar fi folosit si GPS hijacking. Este posibil sa o fi luat-o deoarece se pare ca traficul de date era necriptat (cel putin feedul video) si inca este necriptat pentru 25% dintre reapere zic unii.

GPS „spoofing” este improbabil. Avioanele militare cat si sistemele UAS nu se folosesc de GPS pentru navigatie ci de INS. GPS este folosit pentru „position location” pentru datele aferente colectate si eventual pentru dirijarea tirului, depinzand de misiune. „Spoofing” al bandelor de GPS militar este de asemenea improbabil avand in vedere ca ele beneficiaza de criptare „Type I NSA.” Eventual le poti bruia. Ce se putea intercepta pana acum cativa ani de zile in urma era fluxul de date de la senzori care pe partea spatiala nu era criptat decat in momentul in care fluxul de date intra de pe partea spatiala pe cea terestra (Standard Tactical Entry Point – STEP/Teleport – sunt aproximativ 15-17 de acest fel de instalatii in uz la ora actuala). Partea spatiala este astazi criptata cu ajutorul unei astfel de cutii: https://gdmissionsystems.com/cyber/products/taclane-network-encryption/taclane-micro-encryptor/.

Cioroplina aia mai mult ca sigur a cazut din cauza unor dificultati tehnice care nu au fost induse de iranieni. Incidental RQ-170 zboara in continuare misiuni de suport pentru AFISRA (Air Force Intelligence, Surveillance and Reconnaissance Agency.).

„Avioanele militare cat si sistemele UAS nu se folosesc de GPS pentru navigatie ci de INS.”

As spune mai degraba ca este vorba despre o combinatie intre INS si GPS, altfel nu ar exista restrictiile impuse IC care receptioneaza semnale GPS (sa existe o intirziere in a raporta pozitia, sa nu functioneze peste o altitudine si peste o viteza).

Nu stiu ce algoritm are avionul doborit pentru navigare, insa puteau avea o vulnerabilitate (de exemplu la jamming al tuturor frecventelor militare sistemul de navigatie ar putea avea un fallback la varianta civila – care daca este spoofed il poate determina sa ia decizii gresite).

Daca se puteau intercepta informatiile transmise de UAV, era un feedback pentru atacator, care putea afla daca actiunile au succes sau nu. Legat de criptare, probabil inca mai exista UAV care transmit necriptat. Pe ceea ce as paria in acest moment este ca a existat o vulnerabiliate exploatata la un moment dat de iranieni si care intre timp a fost rezolvata.

Pentru cine vrea sa ‘citeasca’ despre GPS:

https://www.youtube.com/watch?v=jwJKMti_aw0

https://www.youtube.com/watch?v=6qQXVUze8oE

https://www.youtube.com/watch?v=gVQr_EnhAsk

Un GPS/INS „line replaceable unit” nu indica faptul ca GPS este folosit pentru navigatie de catre aparate de zbor militare in aplicatii de lupta, tocmai pentru faptul ca exista o posibilitate de a interfera cu semnalul GPS (destul de redusa, dar ea exista). De obicei, ceva de genul asta, http://www.northropgrumman.com/Capabilities/LN260INSGPS/Documents/ln260.pdf este folosit in conjunctura cu un „synthetic aperture radar” pentru a crea harti care pot fi comparate cu ce exista in sistemul de navigatie. GPS este folosit pentru scopul de a inlesni aplicatii de genul „moving map” care sunt in afisajele electronice de la bord si pentru a suplini solutii de de dirijarea tirului in anumite circumstante. Iranienii au argumentat ca ei au creat un „spoof” al sistemului GPS militar fortand aparatul de zbor sa recurga la banda de GPS civil si deci i-ar fi ajutat pe ei sa preia controlul aparatului. Ma indoiesc despre veracitatea acestui scenariu. Cam greu de infaptuit acest lucru cand INS este folosit in exclusivitate pentru navigatie, iar INS nu genereaza nimic in spectrul electro magnetic, deci nu ai cu ce sa interferezi.

Restrictiile impuse de USAF Space Command cu respect la intarzierea semnalului si a timpului ( signal and timing delay) sunt expres facute penru a nu te putea folosi de sisteme GPS comerciale si a le transforma in unelte de navigatie si dirijarea tirului fara a avea drept consecinta o eroare circulara destul de mare. Pentru avioane comerciale/civile exista servicii/sisteme de suplinire (augmentation system – differential navigation) de genul StarFire sau OmniSTAR care ajuta in interim pana cand aparatul de zbor este preluat de TACOM sau „precision landing system.” Iranieini au avut noroc sa le cada asa ceva pe mana si cam atata tot.

Este evident care este cauza restrictiilor impuse utilizarii civile a sistemului GPS, dar aceasta inseamna ca la o adica acel semnal este suficient de precis si pentru aplicatii militare deci poate fi folosit ca fallback.

Din nou, informatiile referitoare la algoritmii folositi nefiind publice eu (cel putin) pot cauta posibile vulnerabilitati teoretice.

Exista si sansa ca iranienii sa fi avut nitel noroc, dat fiind ca nu stau foarte bine cu tehnologia. Depinde cine i-a ajutat.

Ptiu ca mi-a scapat… ‘fallback’. Vai de limba romana pe care am ajuns sa o vorbesc. 🙂

„Alternativà” ?

Eu am noroc folosind franceza ca limbà de lucru, multe neologisme se potrivesc în românà si trec drept vorbitor de curatà limbà românà 🙂

Alternativa sau, mai dramatic, varianta finala. 🙂

Din ce inteleg eu, SUA si pastratul secretului = baba si mitraliera.

„cand Israelul a distrus facilitatea in iunie 1981”

Nu a distrus nici-o facilitate, a distrus facil o instalatie.

Am eu un fix, mà supàrà la culme cei care traduc din englezà „facilities” si folosesc un cuvânt care are cu tot altul înteles în românà:

FACILITÁTE, facilități, s. f. Însușire a ceea ce este facil; însușirea de a realiza, de a face ceva fără mari eforturi, cu ușurință. ♦ (La pl.) Înlesniri făcute cuiva. Facilități de plată. – Din fr. facilité, lat. facilitas, -atis.

locatie etc.

Ma rog, romgleza… Imi povestea sotia de un individ, reprezentant al unei firme de medicamente, prezenta un medicament pentru „short bowel syndrome”, dupa care individul completeaza: pronunt in engleza pentru ca suna…mai rotund. Dobitoc…

Au si francezii insa frangleza lor.

culmea e ca si cuvantul din engleza provine tot din latina, pe filiera franceza cel mai probabil 🙂

Iar in engelza s-a incetatenit si datorita faptului ca o instalatie industriala sau de alta natura este menita sa-ti usureze munca, de unde facilitate 🙂

„something that permits the easier performance of an action, course of conduct, etc.: ”

deci am incheiat un circuit complet latina – engleza – latina 🙂

Foarte corect, l-am auzit și pe analfabetul funcțional Iohanis citind de pe foi acest cuvânt. Mă bucur totuși că pe acest forum nu se folosește romgleza, dovadă că oamenii de aici au citit cel puțin 2 cărți în limba română.

PLus ca sunt uni cam scarbosi care iti baga romgleza pe gat ..daca este viorba desprer altceva decat acronime gem MIRV sau CAPOTBAR

Concur with that! Citeam un articol in Ziarul Financiar care in titlu se vorbea despre „focusare.” WTF? Concentrare este asa de greu de pronuntat/scris?

da, si sa se „manage-uiasca” „skill”-urile pentru a atinge „targetul” unui maxim de calitate de „suport” al „customerului”. Altfel „milestone”-ul „customer-care”-ului nu va fi „completat”, in urma „feedback”-ului negativ si „team-ul” nu va avea putea „share”-ui un „success-story” pe perioada acestui „sprint” „agil”.

Nu vor avea „bonus” sau alocare de buget pentru „team-building” sau „training”-uri motivationale in perioada urmatoare din partea „leadership”-ului „business”-ului.

Totusi „major-player”-ii din „management” vor face un „lesson-learnt”, in urma unui „debriefing” pentru a identifica noi „action-point”uri ce vor fi asumate de cei implicati. Celelalte „improvement”-uri colaterale vor fi facute pe baza „best-effort”, conform „hint”-urilor comunicate in intalnirea de „feed-back”. „Planning”-urile vor fi „updatate” 🙂

https://www.youtube.com/watch?v=64WXfvTHUKI

Ar trebui sa agream asupra unui roadmap pentru acest proiect,chiar daca folosim dezvoltarea agila.

In plus, ar trebui sa achiesam mai multe competente de core si sa nu mai fim atit de asertivi.

Doua observatii:

‘a ataca și deteriora calculatoarele altei țări sau rețele de informații prin intermediul virușilor de computer sau atacuri de tip denial-of-service (DoS) pentru scoatere acestora din uz.’

1. Ce bine ar fi daca at fi doar acestea modalitatile de atac.

2. DoS este un atac indreptat doar asupra sistemelor conectate la Interwebs (servere publice sau retele) care nu afecteaza functionarea retelelor interne decit daca toata lumea din reteaua atacata sta pe Yahoo Games. Isi propune doar sa umple latimea de banda disponibila sau sa faca un server sa nu poata raspunde la solicitari.

Pe 16 iunie NATO a declarat atacul cibernetic o forma de agresiune la fel ca cea terestra, navala sau aeriana.

Aceasta incadrare poate duce la folosirea art. 5 in cazul atacului asupra unui stat NATO.

No more: “We have decided that a cyber attack can trigger Article 5,” Stoltenberg told reporters in an end-of-day press conference.

si care va fi reactia NATO bazata pe articolul 5 la atacul cibernetic? Toate tarile NATO ataca cibernetic tara sursa a atacului? Ca de participat la aparare, s-ar putea sa fie cam tardiv, avand in vedere viteza unui astfel de atac.

Cea mai buna aparare e atacul ! Orice defensiva poate fi sparta. Ataca si tine in tensiune toate fortele din regiune! Ia sub control guvernamental negru toti hackerii care se plictisesc si da-le de lucru tinte din proximitate. Sa caute mereu punctele slabe ale adversarilor.

Daca doar te aperi , tot o furi odata s-odata!

Apropo , nimic , nici un articol despre 22 Iunie? Ati uitat (de neacceptat) sau tine de un anumit comportament?

„am uitat, neacceptabil, si tine de un anumit comportament… am identificat un articol acum ceva timp pentru 22 iunie si urma sa ne amintim sa-l lansam la apa azi… ceea ce am facut dupa ora 9 cand George lansase deja la apa un alt set de articole. Amu’ a venit 🙂

Bafta noastra ca aici macar stam bine. Nu stiu daca Romania mai este inca responsabila de apararea cibernetica a Ucrainei.

Stam pe naiba bine…

Cel putin asa se spune, basca ca ne ocupam de securitatea cibernetica a Ucrainei, avem centru de pregatire in Ro (al NATO), iar rusii ne-au nominalizat ca fiind in primele 10 puteri informatice ale lumii.

Le servesc deseori francezilor care là calcà pe bàtàturà cu tiganii povestea cu cea mai vorbità limbà la Microsoft, dupà englezà, limbà românà 🙂

Faptul ca am infiintat un centru de pregatire nu inseamna ca stam neaparat bine. Si stii cum e, sa nu dam mereu crezare informatiilor de la TV si imaginii. Am fi stat bine daca puneam noi la punct si dezvoltam sistemele de hijacking al telefoanelor in retelele 3G/4G, daca faceam sistemele de monitorizare a traficului (alea de care se vorbeste in scandalul NSA) sau daca scorneam o metoda de criptare care sa ajunga standard. Altfel suntem doar niste bieti utilizatori (ceva mai rasariti) de sisteme scrise de altii.

In acest moment sint niste oameni care scriu cod in citeva companii, insa industria IT din Romania e aproape un mit. Cresterea sectorului este bazata pe telecomunicatii in principal. Insa avem o problema majora, care ne va lovi in urmatorii ani daca nu facem ceva: am ajuns deja la acelasi nivel cu tarile din vest in acest domeniu (sau le-am depasit), astfel incit cresterea s-a bazat pe eliminarea decalajului. Ceea ce inseamna ca daca nu incepem sa producem (software si hardware) in Romania in urmatorii ani o vom lua la vale.

Iar resursa umana din IT (sa ii spunem asa) scade din punct de vedere al calitatii.

„”Am fi stat bine daca puneam noi la punct si dezvoltam sistemele de hijacking al telefoanelor in retelele 3G/4G, daca faceam sistemele de monitorizare a traficului (alea de care se vorbeste in scandalul NSA) sau daca scorneam o metoda de criptare care sa ajunga standard „”

Eu chiar nu ma prea pricep la astea, dar serios acum, daca cineva de la noi facea toate astea (ori le are) tu crezi le-ar fi facut publicitate ori le-ar fi tinut secrete? Serios acum

Adica tu zici sa nu dam crezare la ce apare la TV, in presa etc (corect, sa zicem, oricum tu dupa ce te iei cand vorbesti de chestiile astea, ori lucrezi in domeniu intr-o pozitie inalta te pomenesti?) dar cumva te gandesti ca cineva de la noi ar trebui sa apara in mass media sa spuna ca are un sistem de monitorizare al traficului mai tare decat NSA ori niste hackeri ori sisteme de hackuit mai capabile sa… etc etc?

Stai linistit, la „talentul” care exista in momentul de fata in acest domeniu in fortele armate romane nici nu se pune problema.

Dupa cum am zis, chiar nu prea am asa treaba multa cu domeniu. Doar ca-mi suna un pic nerealist ca cineva sa creada ca anumite lucruri, cand e vorba de astfel de lucruri teoretic secrete, nu exista pentru ca nu sunt cunoscute publicului (sau oricui ar fi interesat). Ori poate sunt eu prea paranoic si conspirationist hehe

Adica si daca ar avea unii (oricine, nu neaparat ai nostri, NSA de ex ca tot au fost pomeniti) nu stiu ce super-program capabil sa faca si sa dreaga nu stiu ce, nu vad de ar vrea sa-l faca cunoscut. Ca tot vorbim de NSA si ce au mai declarat diversi oameni de au trecut pe la ei, Snowden sau altii

Desi s-a spus sa nu credem ce zice presa, imi amintesc si eu de o declaratie a lui Kasperski cum ca doar cateva tari ar fi capabile sa faca un virus precum Stuxnet, si printre ele era mentionata si Romania. Cum Kaspersky nu vad de ce ar minti aici, si cum se bate de obicei pentru suprematie la soft antivirus cu Bitdefender, banuiesc ca o sti ceva mai multe.

Acum habar n-am daca chiar armata romana s-ar ocupa cu din astea, ori cine stie ce departamente ori servicii. Desi daca sunt destepti probabil colaboreaza si cu freelanceri „civili”, ca nici la hackeri nu stam rau zice-se.

Atingi mai multe teme.

Hacerii aia de care vorbesti i-as imparti asa:

– unii care descarca de pe site-uri ce cred ca sint sploituri Oday

– altii – un pic mai rasariti – care modifica un script sa mearga spoitu’ Oday

– citiva care inteleg ce e ala un stack/heap overflow

– cei mai putini – care pot sa il determine

– si ultima categori – niste hoti care au furat folosind ebay, care au fost facuti celebri de protv si s-a dus faima hacerilor romani

Existenta unor sisteme necunoscute. Foloseste-ti imaginatia. Daca exista conectorul USB (pentru tastatura, mouse), de ce nu ar putea pune cineva si un chip acolo care sa faca keylogging? Daca exista camera controlata software, cu un LED controlat software, de ce nu ar exista si modalitatile de exploatare a lor? Si apoi, daca tu te-ai putut gindi la existenta lor, de ce nu ar si exista – stiut fiind ca price e posibil tehnologic cu suficiente resurse.

Apoi vine intrebarea: de ce nu ar fi fabricate in Romania si le-ar face in US? Pentru ca: buget de cercetare, capacitati de cercetare, acces la facilitati de productie, acces la companiile care dezvolta tehnologie (si care nu pot comenta). Daca in ograda ta zece gaini fac oua cu coaja de dilitiu se cheama ca tu stapinesti ce se intimpla cu dilitiul la tine in sat si cum il folosesti sa nu ii mai mearga soba vecinului. Ca nu mai e nimeni care sa stie la fel de bine ca tine cu dilitiul.

@Iulian. Eu si cu informatica abia daca ne salutam 🙂 , eu vorbesc doar de ce s-a facut public.

Adica noi ne ocupam de siguranta cibernetica a Ucrainei, din partea NATO si stam acolo face-to-face cu ivanii. Cuget io ca nu ne-au trimis americanii doar ca sa mai bifam si noi o misiune externa.

Si, mai apoi, cele mai credibile laude vin din gura „inamicului”, baietii lui Ivan de la Kaspersky, cand cu Stuxnet parca, au nominalizat cateva tari care – spuneau usii – ar fi avut capacitatea de al crea. Pe respectiva lista, extrem de scurta de altfel, eram si noi.

Nu vad ce interese ascunse sa fi avut ivanii sa ne faca pe noi mai destepti decat suntem in realitate. Iar centrul de pregatire in razboiul cibernetic este la Oradea. Nu poate sa fie doar o coincidenta.

pe zona de informatii suntem mai mameluci decat crezi…nu stiu pe cyber dar pe informatii suntem pilaf ca urmare a politicii seviciilor de a angaja neamuri dupa neamuri….

Am citit undeva ca unul dintre virusii astia folositi pentru distrugerea centrifugelor instalatiilor iraniene, a fost introdus cu ajutorul unui angajat dus cu pluta, care a copiat un film de pe PC-ul personal pe un memorystick si l-a vizionat la un calculator din instalatia aia. Ca de….la schimbul 3 mai trage lumea mata de coada, iar al de n-are somn sau ii e impus sa nu o faca….trebuie sa mai si isi umple timpul cumva!

Nu imi mai amintesc daca a fost actiunea CIA sau a Mossad-ului. Insa…superb gandit si executat! 🙂

Pai cea mai slaba veriga in lantul securitatii ramine omul. 🙂

acesta este un „razboi” zilnic,day to day.probabil si cel mai frendly avand in vedere ca victimele fizice sunt putine.toate partile capabile il practica si foarte putin rasufla la suprafata,de fapt ce iese este lasat sa apara.

cred cu fermitate ca se pot induce pagube majore doar prin niste clikuri pe o tastatura si exxtrpoland se pot ingenunchea in viitor inamici.

bravo lor celor care pot.

Aveti aici o analiza tehnica a ceea ce s-a intamplat la Natanz

https://www.ted.com/talks/ralph_langner_cracking_stuxnet_a_21st_century_cyberweapon

Cunoscatori cei care l-au scris.

Unii afirma ca toata aceasta poveste nu a facut decat sa arate ce poate face un atac cibernetic al SUA . Scopul nu a fost de a distruge efectiv instalatiile ci de a arata ca se poate. Seamana cu arma nucleara .

Oricum nu poti defila la o parada militara cu un stick in mana si sa impresionezi pe cineva.

Rezultatul : acordurile semnate cu Iranul.

http://cdn-static.denofgeek.com/sites/denofgeek/files/styles/article_main_wide_image/public/images/37756.jpg?itok=qvpLfAGH

skynet is here,i’ll be back?

Baietii string informatii inainte de a stii cine iese presedinte

https://thecipherbrief.com/article/tech/goldilocks-and-two-bears-1092

http://www.dw.com/en/nato-includes-threat-of-cyber-attack-in-new-strategic-concept-document/a-6072197